test

Peningkatan Kompetensi Sumber Daya Manusia (SDM) Bidang Sistem Dan Teknologi Informasi

Undip menyelenggarakan Kegiatan Peningkatan Kompetensi Sumber Daya Manusia (SDM) Bidang Sistem Dan Teknologi Informasi Tahun 2025 dilaksanakan pada tanggal 8- 12 September 2025. Kegiatan ini dibuka oleh Wakil Rektor III, ditutup oleh Direktur DSTI dan dimoderatori oleh Wakil Direktur DSTI dengan peserta Manager, para Supervisor DSTI, staff DSTI serta Staf IT LPPM dan Staf IT […]

Edaran Pembatasan OneDrive

Pendaftaran Subdomain Hosting Undip

Unit mengajukan surat ke Direktur DSTI dengan lampiran SPTJM tembusan Supervisor Teknologi Informasi dan Website. Template SPTJM dapat didownload di link berikut.

DSTI Menang Lomba Resik-Resik

Di setiap butir debu yang terangkat,ada niat tulus menjaga bumi tetap sehat.Di setiap keringat yang menetes,ada semangat menjaga lingkungan tetap bernafas.Alhamdulillah, kerja keras dan kekompakan kita berbuah juara.Terimakasih semuanya !!

Lomba 17 Agustusan Universitas Diponegoro

Bukan soal menang atau kalah, tapi semangat kemerdekaan yang membara di setiap langkah!

2FA vs MFA

2FA vs MFA: Apakah akunmu cukup aman dengan 2 lapis saja atau butuh lebih? Yuk pahami perbedaannya agar proteksi makin kuat! Perbedaan & Kapan Gunakan 2FA vs MFA Apa itu 2FA (Two‑Factor Authentication)?2FA merupakan bagian dari autentikasi multi‑faktor yang menuntut pengguna memasukkan tepat dua faktor berbeda, biasanya:Password (sesuatu yang Anda ketahui).Kode OTP via SMS atau […]

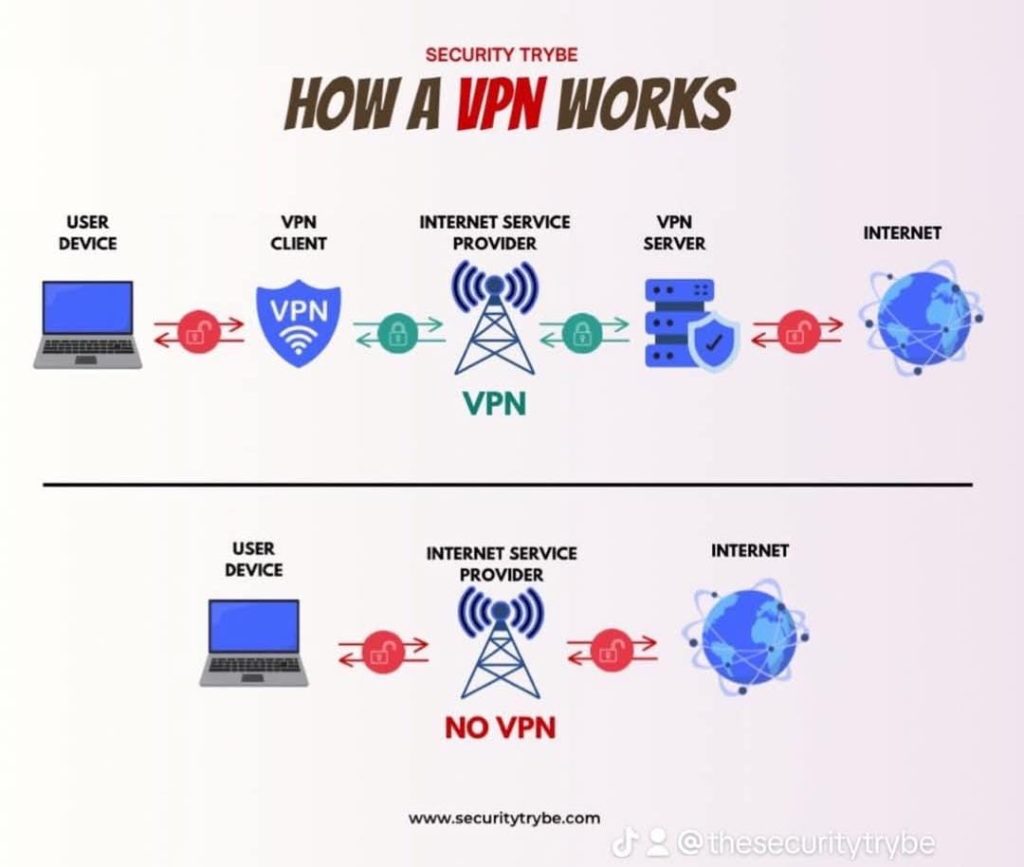

How a VPN Works

Bagaimana cara VPN bekerja: enkripsi & tunneling buat data tetap aman, sambil menyembunyikan lokasi dan IP kamu. Aktifkan VPN agar tetap private saat online! Penjelasan Ilustrasi & Cara Kerja VPN Perangkat Pengguna → VPN ClientSaat kamu mengaktifkan aplikasi VPN di laptop atau ponsel, perangkatmu langsung membuat koneksi aman ke server VPN menggunakan protokol tunneling. Semua […]

Common Types of Password Attacks

Kenali lima jenis serangan kata sandi umum dari brute force hingga credential stuffing. Lindungi akunmu dengan password kuat, unik, serta aktifkan 2FA! Brute Force Attack, Hacker menggunakan perangkat lunak otomatis untuk mencoba setiap kombinasi karakter hingga menemukan yang benar. Sangat efektif jika kata sandi pendek atau lemah, namun sangat memakan waktu jika kata sandi panjang […]

Top Cyber Attact

Berikut delapan jenis serangan siber yang paling sering digunakan mulai dari phishing dan malware hingga SQL injection, zero‑day exploit, APT, dan ransomware. Semua dirangkum agar lebih waspada setiap saat. Phishing: Upaya penipuan dengan menyamar sebagai pihak tepercaya untuk mencuri data sensitif Malware / Ransomware: Program jahat yang mencuri data atau memblokir akses, meminta tebusan untuk […]